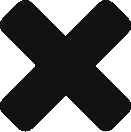

Dentro do módulo de segurança, os alertas terão como funcionalidade comunicar ao usuário sempre que houver uma tentativa de acessar algum site/programa/USB configurados para serem bloqueados, ou, ainda, sempre que um usuário tentar encerrar o processo do agente NetEye em sua máquina.

A: Localização da seção de alertas;

B: Lista de alertas gerados;

C: Caixa de detalhes do alerta selecionado;

D: Seleção de filtros.

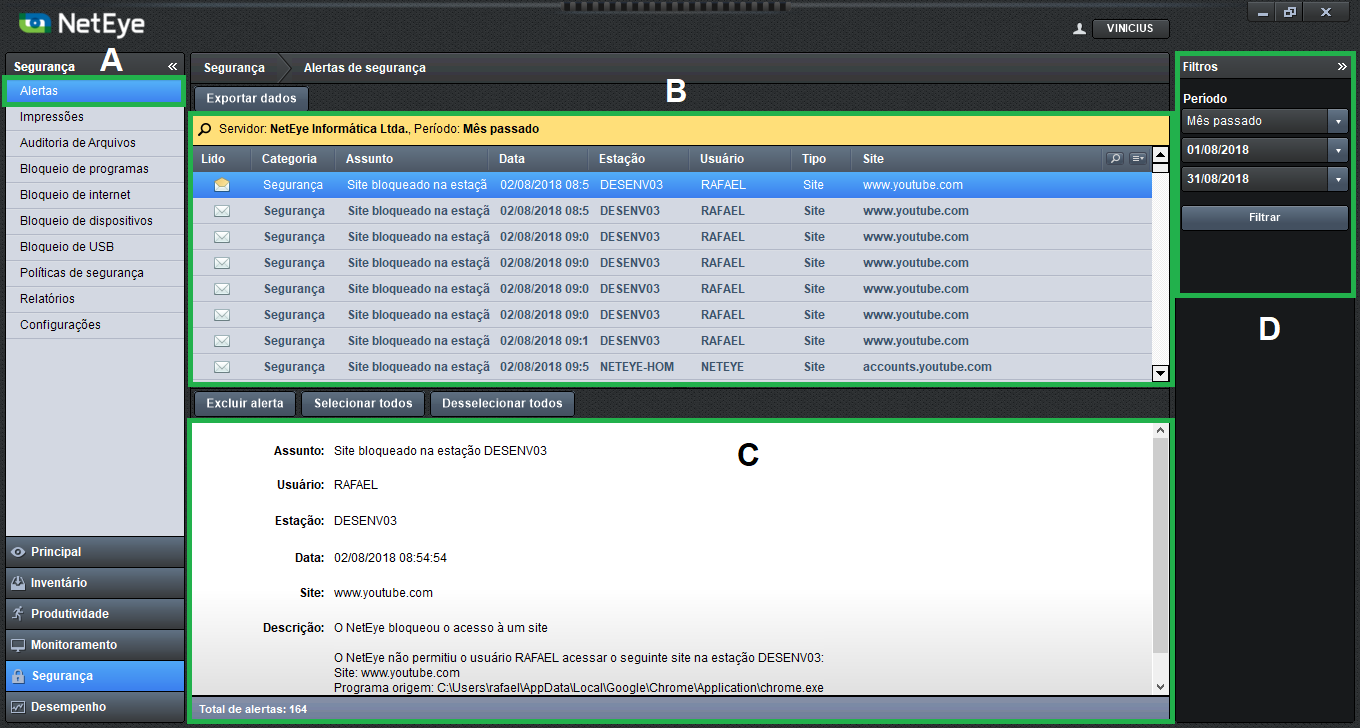

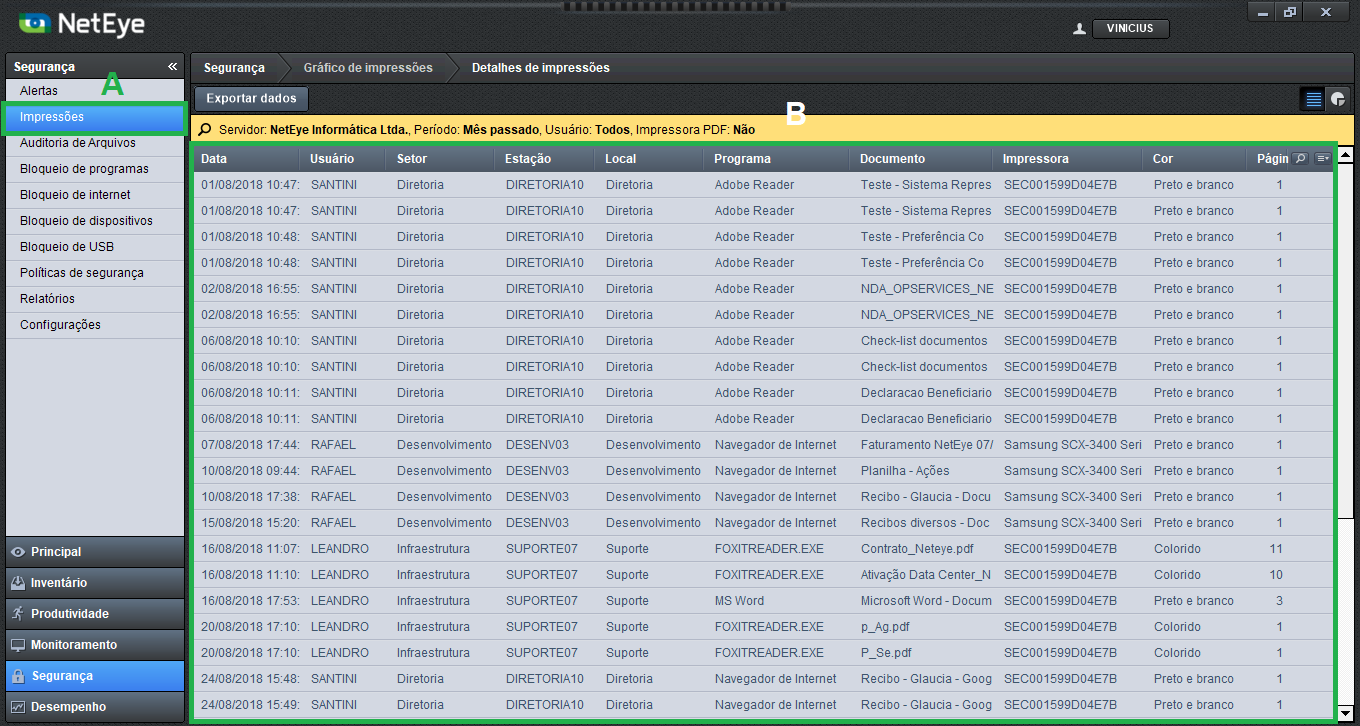

Impressões

O item “Impressões” proporciona ao gestor a visualização do conteúdo impresso na sua organização. São disponibilizadas várias opções de filtro, permitindo que o usuário obtenha essas informações tanto na forma de gráfico, quanto em detalhes. A exibição detalhada informa dados como impressora utilizada, cor, quantidade de páginas impressas, documento impresso, usuário que imprimiu, dentre outros.

Veremos abaixo algumas imagens ilustrando a exibição dos dados da seção “Impressões”.

Figura 2: Segurança > Impressões (modo gráfico)

Figura 2: Segurança > Impressões (modo gráfico)

A: Segurança > Impressões;

B: Área de exibição do gráfico;

C: Seleção de filtros.

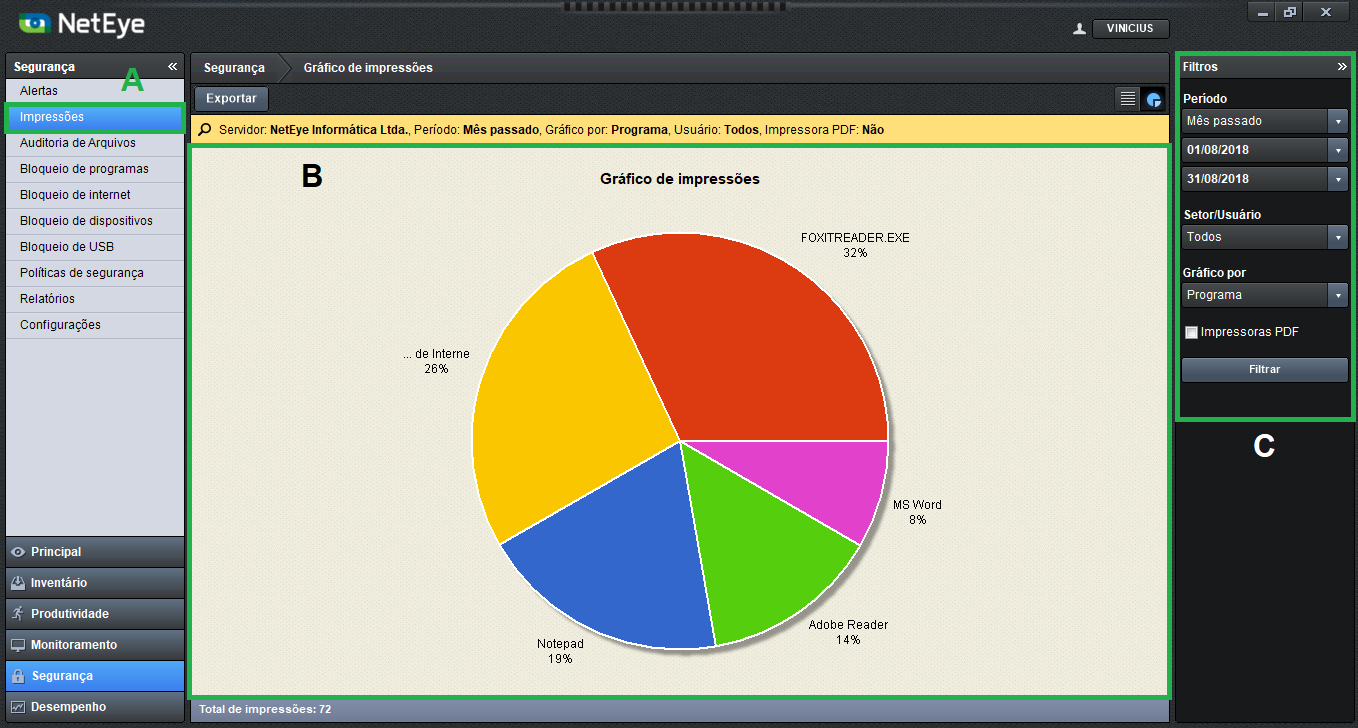

Figura 3: Opções de gráfico por: (seleção de filtros)

Figura 4: Segurança > Impressões (modo detalhes)

Figura 4: Segurança > Impressões (modo detalhes)

A: Segurança > Impressões;

B: Informações detalhadas.

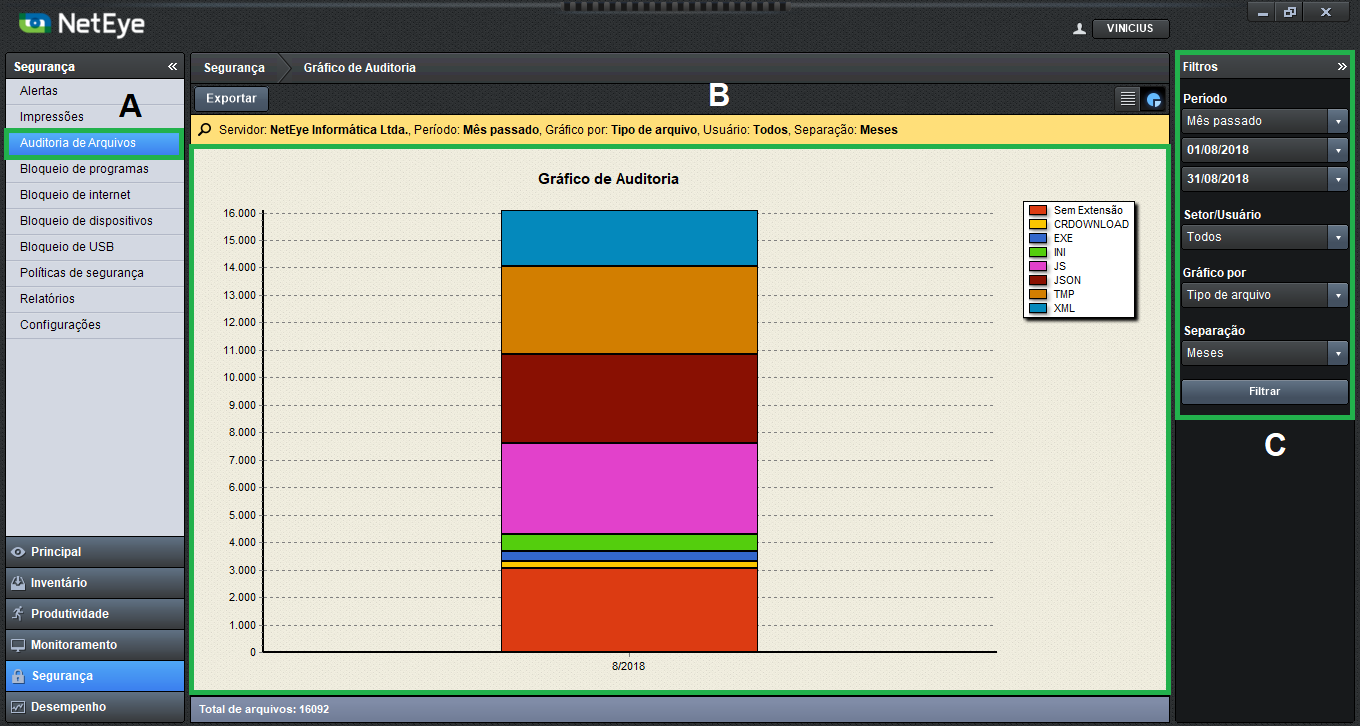

Auditoria de arquivos

Percebendo que existem várias formas de ocorrer um vazamento de dados dentro de uma empresa, a auditoria de arquivos realiza o monitoramento das ações realizadas em pontos chaves de uma estação. Pontos, esses, que são considerados sensíveis e que podem indicar um ato contrário a política interna. Arquivos passados para um CD/DVD ou pendrive, ou até mesmo um acesso não autorizado em um diretório de arquivos na nuvem, serão indicados nesta funcionalidade.

Abaixo iremos ilustrar como essas informações são exibidas, e depois falaremos sobre como configurar o que será monitorado.

Figura 5: Segurança > Auditoria de arquivos (modo gráfico)

Figura 5: Segurança > Auditoria de arquivos (modo gráfico)

A: Segurança > Auditoria de Arquivos;

B: Área de exibição do gráfico;

C: Seleção de filtros.

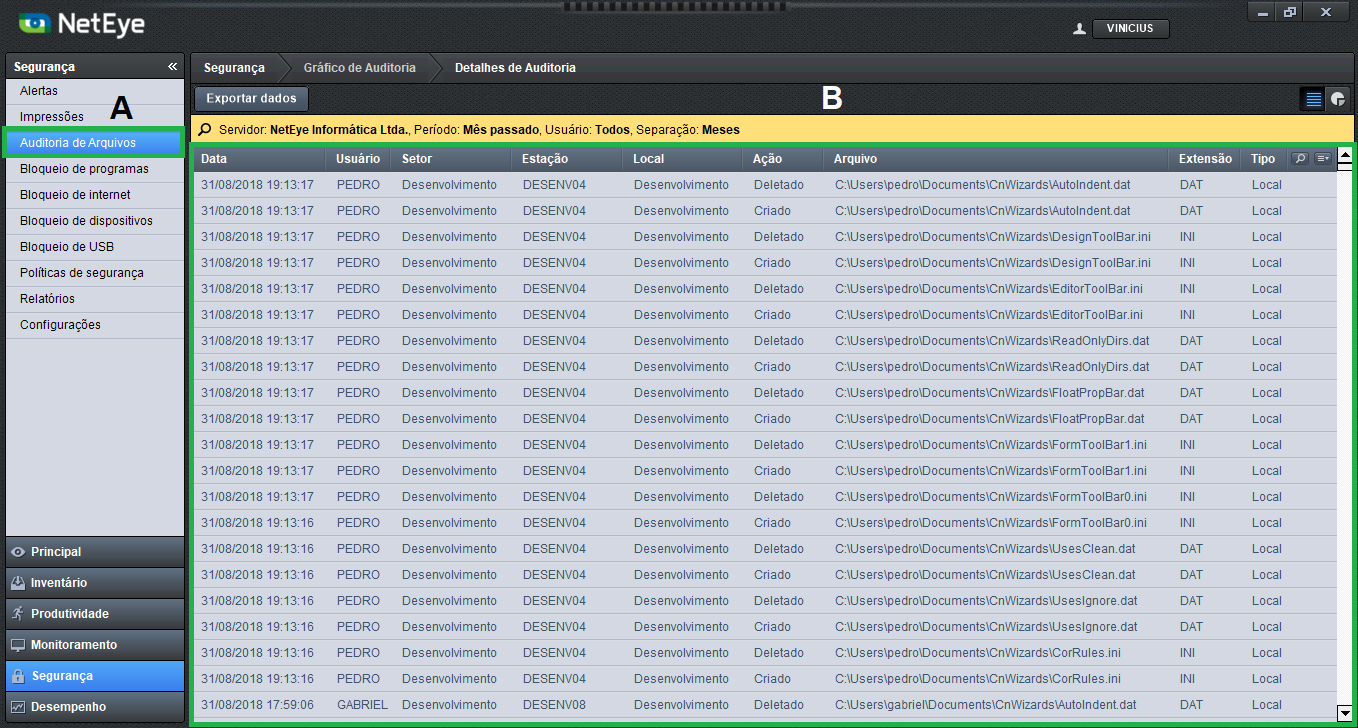

Figura 6: Segurança > Auditoria de arquivos (modo detalhes)

Figura 6: Segurança > Auditoria de arquivos (modo detalhes)

A: Segurança > Auditoria de arquivos;

B: Informações detalhadas.

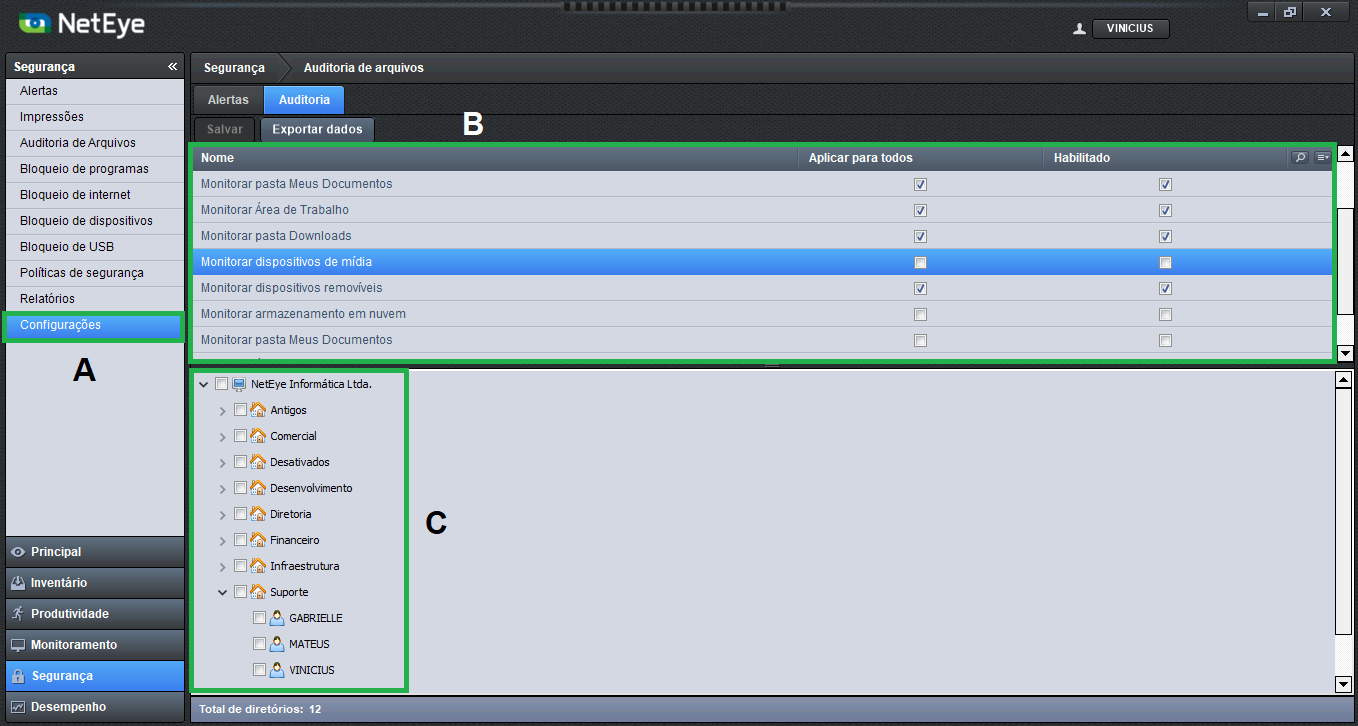

Para configurar o que será monitorado na auditoria de arquivos, acesse “Segurança > Configurações > Auditoria”.

Figura 7: Segurança > Configurações > Auditoria

Figura 7: Segurança > Configurações > Auditoria

A: Segurança > Configurações;

B: Lista de regras criadas;

C: Árvore de aplicação de regras.

Nesta tela, podemos habilitar as regras e definir para quais usuários/setores elas serão aplicadas.

Em geral, os tipos de mídia a serem monitorados são: CD/DVD, USB (pendrives, cartão de memória, HD externo, etc), Nuvem (aplicativos como OneDrive, Google Drive ou Dropbox), Desktop, Downloads, Documentos (diretórios do usuário).

Os tipos de ações monitorados são: Arquivos deletados, modificados, renomeados (nome original e novo nome) e criados.

Bloqueio de programas

Através das regras de bloqueio, podemos liberar ou negar o acesso dos usuários a determinados programas, proporcionando ao gestor total controle sobre os programas utilizados dentro de seu parque tecnológico.

Clique aqui para acessar o nosso artigo sobre como configurar bloqueios de programas, e aprenda tudo sobre a criação de regras.

Bloqueio de internet

O bloqueio de internet nos permite limitar o acesso dos usuários a determinados sites que julgamos desnecessários no seu horário de trabalho.

Clique aqui para acessar o nosso artigo que ensina como criar as regras de bloqueio de internet.

Bloqueio de dispositivos

O NetEye disponibiliza uma lista de dispositivos que podem ser bloqueados nas máquinas.

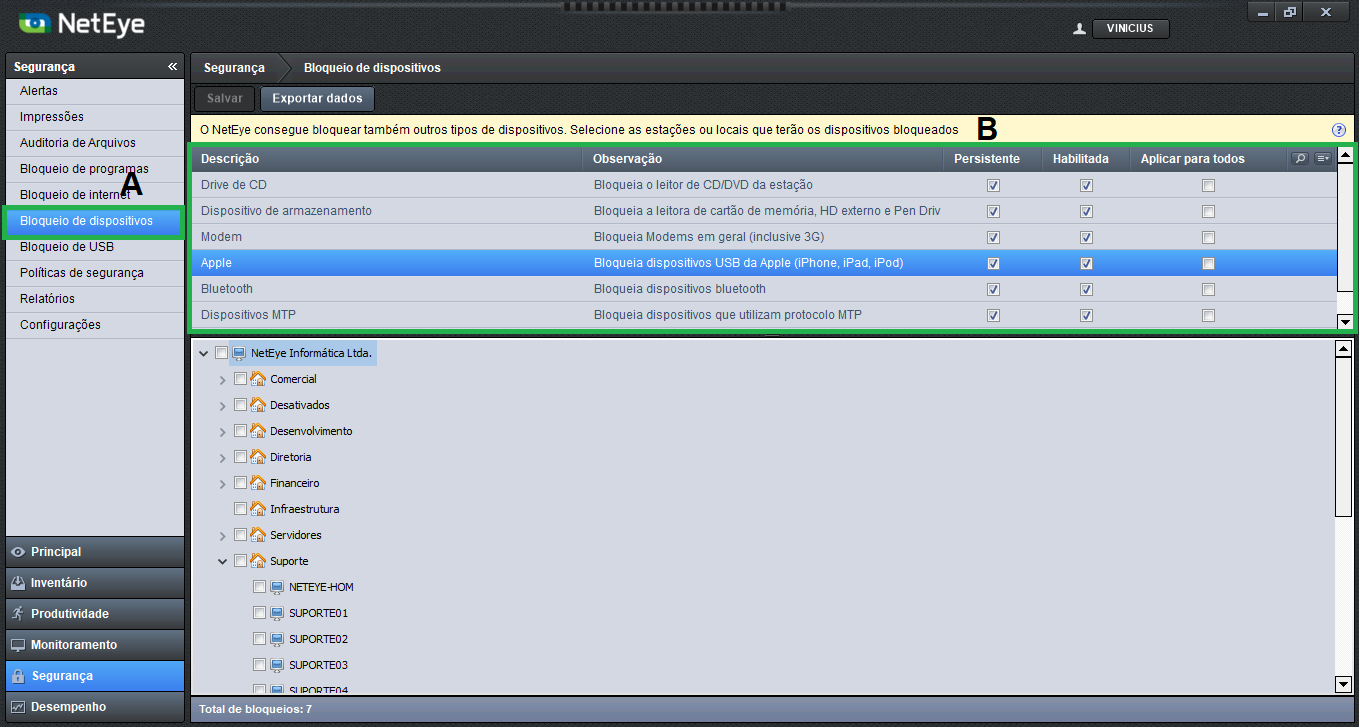

Figura 8: Segurança > Bloqueio de dispositivos

Figura 8: Segurança > Bloqueio de dispositivos

A: Segurança > Bloqueio de dispositivos;

B: Lista de regras.

Para habilitar uma regra, apenas marque o checkbox da coluna “Habilitada”, e destine a regra para quem deseja. Marque a opção “Aplicar para todos”, se deseja que todas as máquinas recebam a regra, ou desmarque a coluna e selecione na parte inferior da tela para quais locais/estações deseja aplicar.

A opção “Persistente” mantém a regra aplicada mesmo que a máquina perca a conexão com o servidor do NetEye.

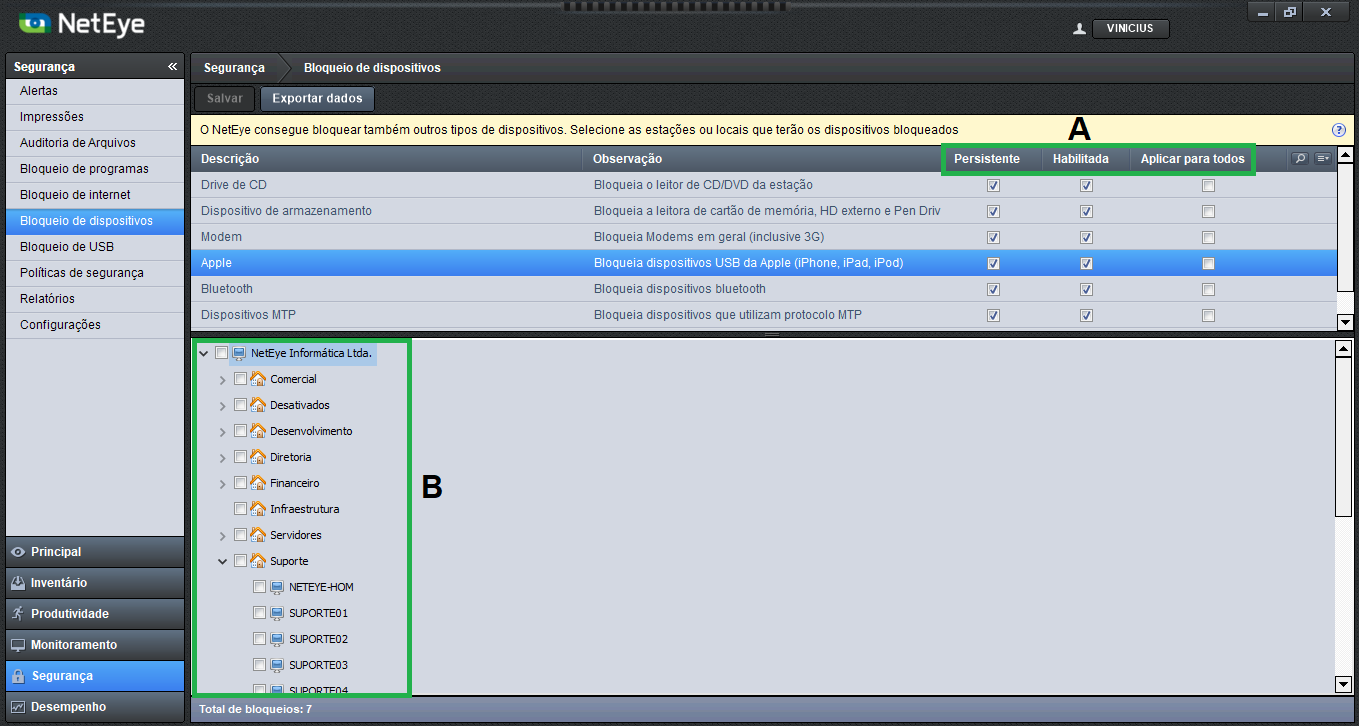

Figura 9: Aplicando regras

Figura 9: Aplicando regras

Bloqueio de USB

O bloqueio de USB nos permite controlar o acesso dos usuários aos dispositivos conectados nas máquinas.

Clique aqui para entender e aprender como realizar a configuração dos bloqueios de USB.

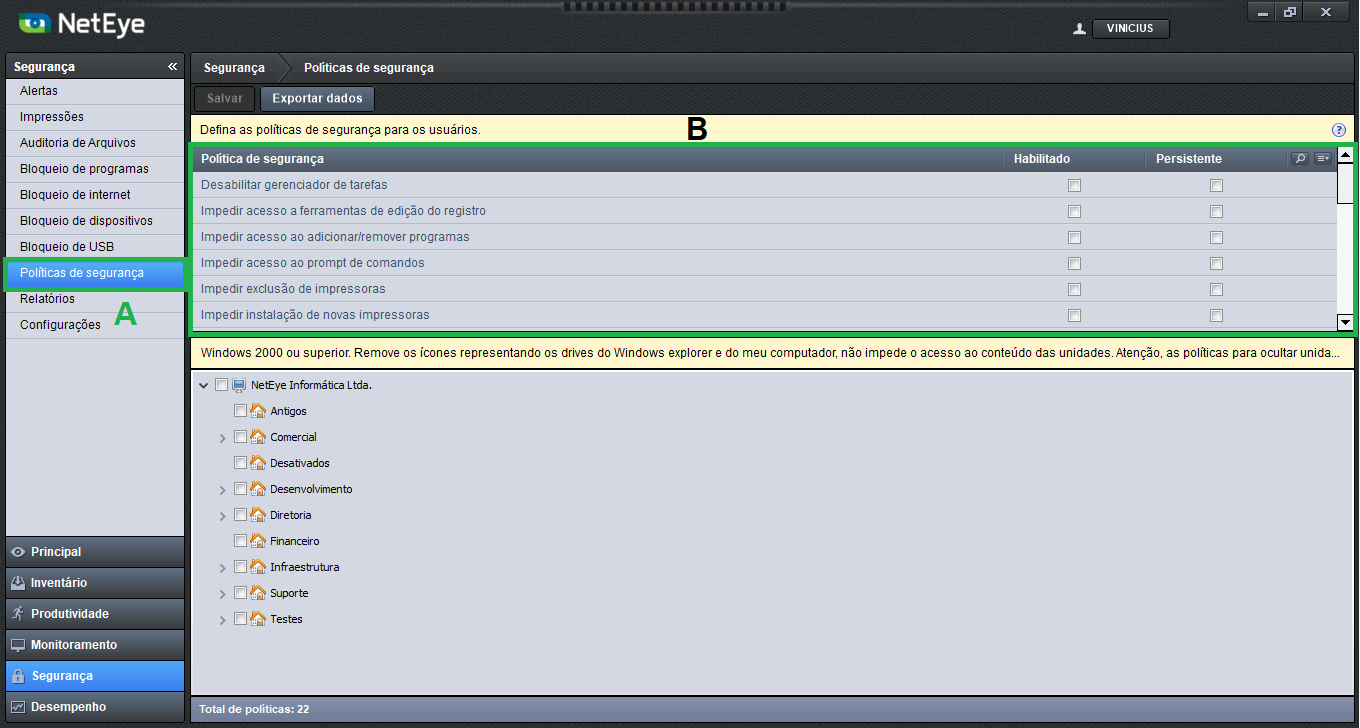

Políticas de segurança

Este item disponibiliza uma lista com uma série de políticas de segurança que possuem o funcionamento semelhante às GPOs, e muitas dessas políticas têm como objetivo auxiliar o controle de acesso dos usuários.

Figura 10: Segurança > Políticas de segurança

Figura 10: Segurança > Políticas de segurança

A: Segurança > Políticas de segurança;

B: Lista de regras.

Para habilitar uma regra, apenas marque o checkbox da coluna “Habilitada”, e destine a regra para quem deseja. Selecione, na parte inferior da tela, para quais setores/usuários deseja aplicar.

A opção “Persistente” mantém a regra aplicada mesmo que a máquina perca a conexão com o servidor do NetEye.

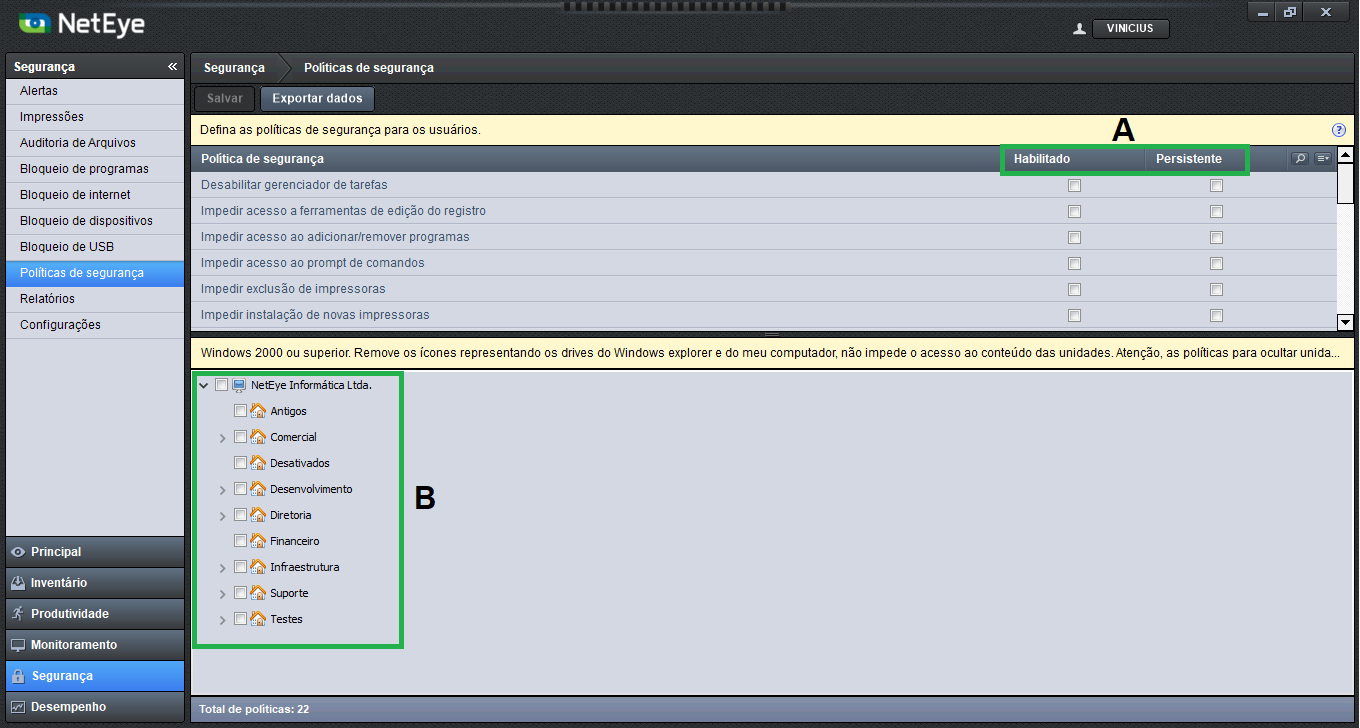

Figura 11: Aplicando regras

Figura 11: Aplicando regras

A: Colunas “Habilitado” e “Persistente”;

B: Árvore de aplicação de regras.